Jednym z lepszych gwarantów bezpieczeństwa naszych urządzeń ogólnie, czy też w szczególności znajdujących się na nich informacji, jest dwuskładnikowe uwierzytelnianie (2FA - Two factor authentication).

Chodzi w nim o to, że przy próbie zalogowania do jakiegoś zasobu (np. do interfejsu zarządzania routerem) po podaniu loginu i hasła, użytkownik proszony jest także o wprowadzenie kodu wygenerowanego przez zewnętrzną aplikację jak np. Google Authenticator, bądź Yubico Authenticator.

|

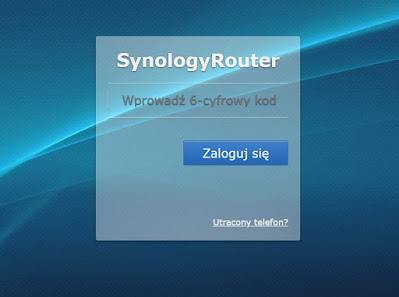

| Prośba o podanie kodu uwierzytelniania dwuskładnikowego przy próbie zalogowania do routera Synology RT2600AC |