Jest to inicjatywa Global Security Alliance powstała we współpracy m.in. z IBM, co czyni całe przedsięwzięcie dość poważnie brzmiącym i wiarygodnym.

Ale o co tu chodzi?

Mam nadzieję, że wiecie czym jest DNS, a jeżeli nie, to odsyłam do linka z Wikipedii.A jeżeli wiecie, jaka jest zasada działania usługi Domain Name Services, to wyjaśnię, że Quad9 jest uzupełnieniem podstawowej funkcji DNS o tzw. czarną listę adresów IP / domen.

W praktyce działa to tak, że gdy spróbujecie wejść na stronę, która np. rozsiewa wirusy i która jest na czarnej liście serwerów usługi Quad9, to z serwera DNS otrzymacie informację zwrotną NXDOMAIN, tj. że takiej strony nie ma.

W ten sposób, jeszcze zanim mogłyby zadziałać metody wyższej ochrony, jak np. oprogramowanie antywirusowe, przerywane jest połączenie, chroniąc w ten sposób użytkownika przed wejściem na stronę.

Ale nie chodzi tutaj tylko o ochronę przed dostępem do niepowołanych treści w postaci stron internetowych. Ten sposób może także zabezpieczać przed pobraniem przez tzw. downloadery, właściwego oprogramowania złośliwego (a być może także przed innymi zagrożeniami o których teraz nie pomyślałem)

Prosto?

Prosto i sprytnie :)

Podoba mi się. Jak to ustawić?

W warunkach domowych, adresy serwerów DNS konfiguruje się w ustawieniach karty sieciowej, lub na routerze.Poniżej podam jak to wygląda w Windows 10 i na routerze Synology RT2600ac.

Konfiguracja serwerów DNS w Windows 10

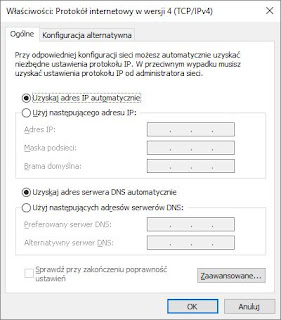

Jeżeli w komputerze macie ustawiony na stałe adres IP, to wtedy adres serwera DNS należy zmienić we właściwościach karty sieciowej.

Aby tego dokonać, należy wejść do Połączeń sieciowych. Jeżeli nie wiecie jak to polecam nacisnąć klawisze windows + r, wpisać w oknie ncpa.cpl i nacisnąć Enter.

Następnie wybieracie właściwą kartę sieciową → klikacie prawym przyciskiem myszy i wybieracie Właściwości. Na liście zainstalowanych składników wyszukujecie składnik o nazwie Protokół internetowy w wersij 4 (TCP/IPv4) (lub podobnie), zaznaczacie go i klikacie Właściwości.

|

| Składnik Protokół internetowy w wersji 4 (TCP/IPv4) |

W jego właściwościach "fajkujecie" Użyj następujących adresów serwerów DNS i wypełniacie adresem 9.9.9.9 sekcję Preferowany serwer DNS.

|

| Ustawienie adresu 9.9.9.9 jako podstawowego serwera DNS |

Teraz wystarczy pozatwierdzać pootwierane okna i posiadacie dodatkową warstwę ochrony :)

Podobną operację należy powtórzyć na każdym urządzeniu w Waszej sieci.

Konfiguracja w routerze Synology RT2600ac

Jeżeli jednak to router przydziela adresy urządzeniom w Waszej sieci (czyli macie włączone DHCP), to adres serwera DNS najlepiej ustawić z jego poziomu. Dzięki temu wszystkie komputery, telefony, NASy i inne urządzenia przejmą to ustawienie i będą korzystać z nowego adresu DNS.

|

| Ustawienia karty sieciowej do korzystania z serwera DHCP (czyli pobierania ustawień z routera) |

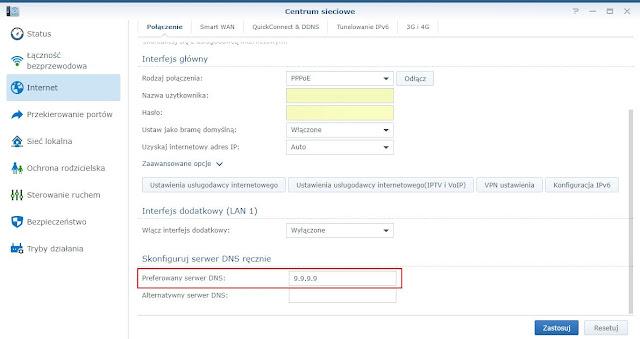

W routerze Synology RT2600ac należy w tym celu wejść Centrum Sieciowe i następnie menu Internet.

Tam w sekcji Preferowany serwer DNS wpisać adres 9.9.9.9

Od tego momentu Wasz router będzie korzystał z nowych ustawień.

|

| Konfiguracja serwera DNS w routerze Synology RT2600ac |

Aby jednak nie było tak, że router korzysta z nowo ustawionego serwera DNS, zaś komputery w sieci z jakiegoś innego, warto sprawdzić jaki jest ustawiony adres DNS we właściwościach serwera DHCP.

W tym celu należy przejść do menu Sieć lokalna i w sekcji Podstawowy serwer DNS wpisać adres Waszego routera.

|

| Ustawienie serwera DNS we właściwościach serwera DHCP |

Od tego momentu Wasz router będzie pracował jako pośrednik pomiędzy komputerami w sieci, a serwerem DNS przekazując zapytania prosto do serwerów usługi Quad9.

Podsumowanie

Pomysł Quad9, gdy tylko o nim przeczytałem, wydał mi się strzałem w dziesiątkę. Nie ponosząc dodatkowych kosztów, uzyskujemy całkiem pokaźną ochronę w postaci stale aktualizowanej czarnej listy.

Oczywiście pozostaje kwestia prywatności itd. Ale cóż, bądźmy szczerzy, na poziomie każdego serwera DNS można tworzyć kolekcję zapytań, które wychodzą z naszego IP, więc nie ma tutaj chyba niczego, co zwiększałoby w tym zakresie nasze zagrożenie.

Jeżeli jednak przyjdzie Wam do głowy coś na co warto zwrócić uwagę, a co spowoduje, że mógłbym stracić dobre zdanie o tym pomyśle, to proszę dzielcie się tym w komentarzach, aby i inni mogli skorzystać.

Powinieneś napisać czym jest ten Global Cyber Alliance:

OdpowiedzUsuń"W wypadku 9.9.9.9 trzeba pamiętać, że za Global Cyber Alliance stoją londyńska policja (City of London Police) oraz nowojorska prokuratura okręgowa (District Attorney of New York County)." Ja jeszcze sobie poczekam i popatrze...

Masz rację, że to może budzić zastrzeżenia. Podobne zastrzeżenia można mieć do korzystania z 8.8.8.8, które należy do Google'a, będącego - jakby nie było - prywatną firmą, czy lokalnych usługodawców.

UsuńOsobiście nie mam złudzeń, że w dzisiejszych czasach mamy jeszcze jakąkolwiek prywatność.